摘要

廠務資安防護–工控資安趨勢及策略

Keywords / Security Risk,Industrial Control System,Availability,Cybersecurity Awareness

前言

安全是否是一件重要的事呢?例如多數人買屋找房子時 ,似乎不會優先考量安全。一般人通常會先研究地段、保值性、生活機能與學區良窳、格局是否方正、建材與裝潢是否優良美觀、建築外觀是否氣派好看,而安全通常排序在後面才會想到。除非過往曾遇遭竊經驗,或考量到附近治安問題,才會再思量安全議題,並進一步請保全或安裝保全系統,但就得再負擔額外預算。又以買車為例,汽車通常有高低階車型讓車主選擇安全配備,若開個十多年後 ,汽車舊了要換車或報廢,但從沒發生過事故,安全配備都沒用過,這樣的安全選配投資是否划算呢?若覺得不會那麼倒楣,不會有發生事故機率,衡量安全配備投資不划算 ,買車時可以不需多花冤枉錢;若內心風險評估,不怕一萬只怕萬一,發生事故時安全配備可保護生命,就會覺得這筆錢划算,甚至願意花更多錢裝上其他的主/被動安全防護配備。所以安全是配角、是輔助,但卻也可能重要的不得了,在於是否要買下安全防護這一道保險,讓自己能有效掌握與緩解風險。

近幾年許多能源、水、石化關鍵基礎設施、智慧製造工廠、金融業、醫院等組織不斷遭受駭客的攻擊,而且從世界各國發布的研究報告得知,這類的物聯網(IoT)及工控系統攻擊的頻率與規模每年提高[1][2] 。其中,台灣具有大量高科技製造產業群聚,這些生產線與廠務布建大量的工業控制設備與系統,隨著工業4.0、智慧製造、數位轉型的浪潮來襲,也導入遠端監控管理、人工智慧與大數據分析 、預防保養等需求應用,讓傳統工業控制系統的網路連線遽增。然而這導致實體環境隔離的特性逐漸消失,駭客越來越容易對工業控制系統進行探測、研究及攻擊,工控惡意程式與工控病毒隨之大量問世,導致過往極少發生的工控資安事件、病毒入侵案件,近年卻頻繁發生。

一般來說,絕大部分的廠務工業控制系統在設計之初通常不會將資訊安全納入考量,系統可用性與人身安全通常為第一要務,因此工業控制系統的資安體質天生較脆弱 ,當駭客盯上,且內部未有資安防護布署時,病毒即可能快速突破工控環境邊界進入內部工控系統。

台積電是半導體領導級企業,不只是商業世界的領導 ,也將是社會的領導力量。全球化時代讓企業形象聲譽的風險掌握與因應愈加重要,風險管理也成為促進企業社會責任的推動力之一。而對於預計達成的目標,應包含資訊安全的推動,甚至可以是超越法規遵循的自願性作為。能將這些社會責任融入核心營運過程裡,就能成為最有價值以及最值得信賴的半導體公司。廠務工控系統資安推動是構成台積整體資安防護體系的重要環節,仰賴廠務上下一心的全力支持與投入,本文接下來說明國際工業控制資安的演變趨勢,以及國際組織對於工控資安防護的規劃建議 ,最後探討廠務資安的防護策略。

文獻探討

為能了解國際工業控制資安的演變趨勢,以及探討廠務資安的防護策略,本報告從工控資安相關文獻資料與專家意見,整理分析現有工控資安風險與威脅、工控漏洞,及國際工控資安標準/規範。

2.1.工控資安風險分析

一般來說,工廠的工控系統可能遭遇的潛在資安風險有下述幾種:

漏洞攻擊

工控環境下電腦與設備均連接在同一網路內,當電腦或設備有未修補漏洞,資安風險即會存在於此網路內。駭客通常會利用已知工控漏洞,甚至Zero Day零時差未知漏洞[3]進行攻擊,然後嘗試取得SCADA、HMI、PLC的權限 ,進行勒索、破壞或改變底層裝置的物理狀態。

USB攻擊

Honeywell的研究報告提出警告[4] ,USB是造成工控系統中毒的重大威脅來源,應做好防護措施及安全意識之教育。Honeywell分析11%的病毒無法被防毒軟體偵測,16%的病毒針對工控系統或IoT攻擊,且很大比例由USB進行感染,甚至有9%被設計成專門攻擊USB埠漏洞,最後可輸入惡意指令。

社交工程攻擊

社交工程是利用人員疏於防範的小詭計,如email郵件或網頁,讓受害者點選,進而植入惡意程式,更可能藉此敲開工控系統的大門。人類情感是安全防護體系中最脆弱的環節,如同趨勢科技資安經理Jamz Yaneza所言,「您的許多連線可能都十分安全,唯有椅子和鍵盤之間的這個連線可能造成問題」[5] 。

APT進階持續性滲透攻擊(Advanced Persistent Threat, APT)

APT是對特定國家、組織、公司所作的複雜且多方位的網路攻擊,其特色有鎖定特定目標、低調且緩慢、客製化惡意元件、安裝遠端控制工具等[6] 。APT另已有演進到魚叉式網路釣魚(Spear Phishing)[7] 、水坑式攻擊(Watering Hole)[8] 等攻擊方式。

阻斷服務攻擊(Denial-of-service Attack, DoS)

DoS是一種網路攻擊手法,目的在讓網路或系統資源耗盡,使服務暫時中斷或停止[9] 。

監視或竊取資訊

若工控網路未做好網路隔離,或直接暴露於外網,駭客會很容易從網路接觸到此系統,然後嘗試登入及植入惡意指令,並可隨時監控或竊取系統運轉資訊;另外,不少舊有工控設備間通訊無認證或使用簡單輕量級認證,為中間人攻擊提供一個成功條件,可在設備間進行訊息或指令的攔截甚至竄改[10] 。

裝置受駭

產線或廠務內部布建大量工控設備,若駭客事先在設備入廠前,即侵入裝置,如竄改程式在其中埋入惡意指令 ,便有機會在內部網路進行探測與惡意行為,如指令竄改 、干擾工控系統運作[10] 。

污染人工智慧(AI)系統

IBM資安長Koos Lodewijkx指出目前至少有三種與AI相關的資安攻擊手段[11] ,第一種為利用AI提高攻擊效率;第二種為污染AI系統,駭客若知模型訓練和運作方式,就可干擾或破壞訓練模型的數據來操控模型,甚至繞過系統偵測來操控模型;第三種為竊取訓練AI模型之數據,甚至逆向重組數據。

2.2.工控漏洞分析

工控設備資安漏洞成長數量連年提高,可以從美國通用漏洞披露資料庫(Common Vulnerabilities and Exposures, CVE)與國家漏洞資料庫(National Vulnerability Data-base, NVD)看出端倪,也可自中國CNVD與CNNVD漏洞資料庫窺知工控漏洞數量居高不下。中國的國家互聯網應急中心(CNCERT)在2019年5月發布一份水電行業工控網路安全研究報告[12],提到工控漏洞數量急劇增長,截止到2019年4月30日,CNCERT下屬的工業互聯網應急回應中心收錄的工業控制設備漏洞3038條,經統計分析後發現,高危險漏洞為1371個,占比為45.13%;中危險漏洞1424個,占比為46.87%;低危險漏洞243個。工控產品的中高中危險漏洞的比例遠遠大於資訊系統產品。另外,通過對3038個工控漏洞的產品所屬廠商進行統計發現,漏洞排名前六的廠商分別為:德國西門子Siemens、法國施耐德Schneider、日本日立Hitachi、臺灣研華Advantech、臺灣四零四科技Moxa、美國洛克威爾Rockwell。面對這樣高風險的狀況,美國國土安全部旗下工業控制系統網路危機處理中心也提出工控資安7大防護策略[13],並持續發出相關安全公告,提供漏洞與漏洞利用的即時資訊。

在2018年8月,趨勢科技旗下Zero Day Initiative(ZDI)漏洞懸賞計畫也有揭露全球資安漏洞新趨勢[14],2018年上半年發現的SCADA漏洞達202個,是2017年上半年的兩倍 ,有此可見,駭客轉向對工控系統攻擊的趨勢已經越來越明朗化。

2.3.工控資安標準/文件

現行談工控資訊安全,最知名的工控通用國際標準為IEC 62443或NIST SP 800-82,工控資安策略建議有歐盟網路與資訊安全局ENISA與美國國土安全部DHS所發布文件→表1。其中IEC 62443由國際電工委員會發布與維護,是國際工控資安大廠的資安解決方案與產品所參考的標準 ,廠務的資安網段規劃與資安佈署也是參照IEC 62443普渡模型進行設計。

| 應用範圍 | 文件名稱 | 發布組織 | 年度 |

|---|---|---|---|

| 工控通用 | Industrial Communication Networks–Networks and System Security(IEC 62443) | 國際電工委員會IEC |

部分已發布 部分發展中 |

| 工控通用 | Industry 4.0 Cybersecurity : Challenges & Recommendations |

歐盟網路與資訊安全局 ENISA |

2019 |

| 工控通用 | Seven Steps to Effectively Defend Industrial Control Systems |

美國國土安全部 DHS-ICS-CERT |

2015 |

| 工控通用 | Guide to Industrial Control Systems(ICS)Security(NIST SP 800-82) |

美國國家標準暨技術 研究院NIST |

2010 |

| 網路 | NIST Cybersecurity Framework(CSF) |

美國國家標準暨技術 研究院NIST |

2014 |

| 電力 | Guidelines for Smart Grid Cyber Security(NISTIR 7628) |

美國國家標準暨技術 研究院NIST |

2010 |

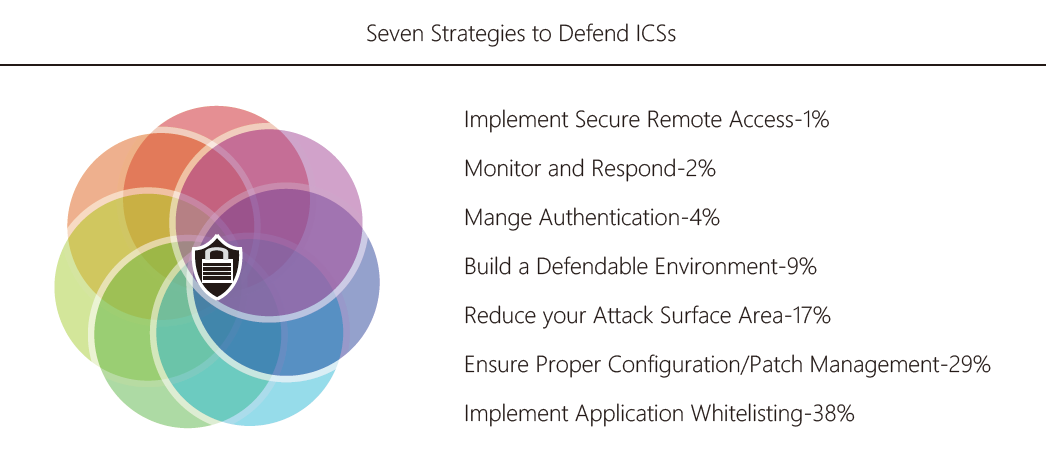

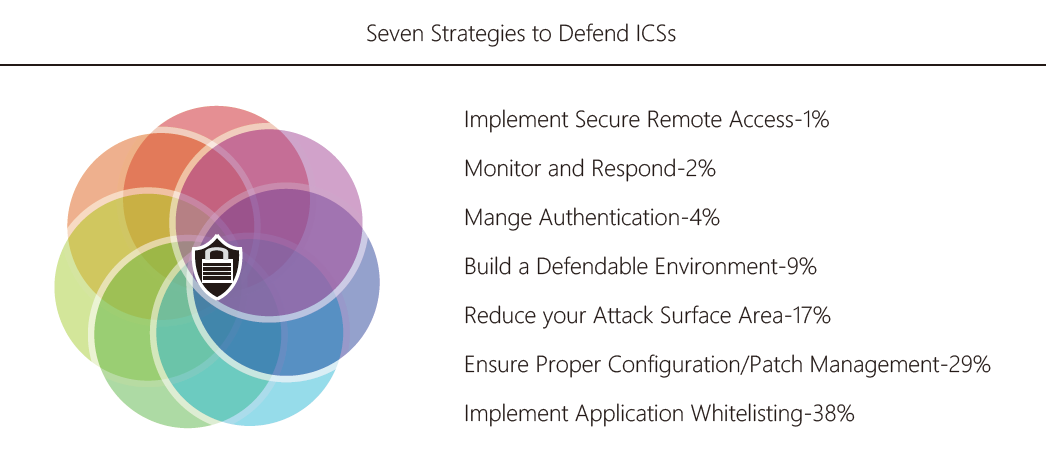

美國國土安全部旗下工業控制系統網路危機處理中心(ICS-CERT)在2015年發佈「工業控制系統資訊安全防護的7個策略」[13]→圖1。首先ICS-CERT根據其工控資安之研究[15]指出,在2015年有295件駭客入侵工控系統的資安事件通報,但還有更多未公開或未偵測之資安事件發生,而且這些資安事件每年發生頻率變得頻繁與複雜。ICS-CERT強調若只建置外層網路防護如防火牆,已經不夠阻擋駭客,為能降低駭客攻擊工控網路的機會,需有周密計劃(well-plan -ned)的策略以有效偵測與防護。因此ICS-CERT提出工業控制網路建置的7項資安防護策略,且宣稱7大策略可讓2015年通報的295件工控資安攻擊事件中,有98%的攻擊能幸免於難,其中以導入應用程式白名單防護效果最為卓越,可抵擋38%的攻擊;接續為確保正確組態設定&Patch管理(抵擋攻擊比例29%)、減少攻擊切面範圍(抵擋攻擊比例17%)、建立可防禦環境(抵擋攻擊比例9%)、認證管理(抵擋攻擊比例4%)、監控與資安事件應變(抵擋攻擊比例2%) 、導入安全遠端存取(抵擋攻擊比例1%)。此7項資安防護策略說明詳見→表2。

圖1、工控資安防護七大策略(來源:美國國土安全部)

| 比例 | 策略 | 說明 |

|---|---|---|

| 38% |

導入應用程式白名單 Implement Application Whitelisting |

過往資安防護通常以黑名單的方式(如傳統防毒軟體)來進行病毒的偵測,病毒入侵電腦後再行掃毒與清毒,但在病毒數量與變形快速增加的時代,黑名單的抵擋效果降低,且有漏網之魚。而應用程式白名單(Application Whitelisting, 簡稱AWL)以相反的概念進行防護,只允許合法且預先經認可的應用程式在作業系統上執行,所以即使將病毒放入電腦中也無法運行,通常AWL較適合在固定功能的設備運行,如工控電腦、HMI及資料庫等設備,可很有效防止病毒的入侵。 |

| 29% |

確保正確組態設定&Patch管理 Ensure Proper Configuration/Patch Management |

駭客攻擊的首要目標常瞄準具有不良的組態設定或未經Patch的電腦,所以導入一套良好的資產盤點與管理系統去進行資產的監控是維護安全工控環境的基石,並可落實安全組態及可信任的patch更新。 |

| 17% |

減少攻擊切面範圍 Reduce Your Attack Surface Area |

減少攻擊切面有一重點在關閉未使用的通訊埠與未使用的服務。另外,只有在絕對需要時,才允許外部連接,通常需隔絕開工業網路與非信任的外部網路。另外,如果只需單向通訊,可使用光學隔離技術,如資料二極體(Date Diode)進行隔絕,以預防反向的資料流;若需雙向傳輸,則只使用單一來源端/目的端/通訊埠開通的方式進行通訊。 |

| 9% |

建立可防禦環境 Build a Dependable Environment |

正確&可防禦的工控網路架構可限制駭客從外部入侵的機會,將網路設計成一個限制主機對主機通訊的集合,可避免其中一個系統受駭後,駭客攻擊很容易的竄到其他系統。 |

| 4% |

認證管理 Manage Authentication |

駭客可以利用竊取而來的憑證(Credential)讓攻擊難以被資安系統偵測。所以可透過多因子認證技術(multi-factor authentication)、安全的密碼政策、限制使用者權限之存取等機制都有助於強化認證。 |

| 2% |

監控與資安事件應變 Monitor and Respond |

工控網路攻擊頻率與複雜度不斷增加,導致目前足以因應的防護措施,未來不一定能安然的抵擋。因此必須持續監測工控網路,及早偵測可疑的入侵跡象,並且擬定偵測到攻擊時的應變方式,及備份復原計畫。 |

| 1% |

導入安全遠端存取 Implement Secure Remote Access |

工控網路若有使用遠端存取,也將提供駭客一個進入工控系統的大門。若需使用遠端存取,則需採取安全可監控的保護措施。 |

歐盟網路與資訊安全局(European Union Agency for Cybersecurity,簡稱ENISA)在2019年發布一份「工業4.0網路安全挑戰和建議」報告[16]。其重點在於如何解決工控創新環境下面臨的安全與隱私問題,旨在收集良好實務方法,確保工業4.0智慧製造環境下的安全,同時揭示安全與隱私領域所面臨的挑戰、風險、威脅及攻擊。歐盟ENISA指出,工業4.0轉型的利害關係人有5種,第1種是IT/OT資安專家,以評估有何風險與威脅;第2種是工廠運營商,包含設備製造商&資安解決方案廠商,關係著設備安全與否;第3種是政府監理機關;第4種是工控標準社群;第5種是提供研究方向的學界與研究機構。此外,轉型工業4.0的七大挑戰→表3:

| 挑戰 | 說明 | 利害關係人 |

|---|---|---|

| 挑戰一 |

資安意識普遍不足與資安專家缺乏是工業4.0資安主要障礙,參與人員均需培養IT/OT資安專業知識及提升全體資安意識(Awareness)。 |

資安專家、工廠運營商、學界與研究機構 |

| 挑戰二 |

組織策略不完整與資安投資的意願不高,員工資安職責界定不清,覺得無資安義務,資安投資無法明確獲得帳面上的利益。因此需經濟與行政手段加以激勵,讓資安是商機推動者而非阻礙者。 |

工廠運營商、政府監理機關 |

| 挑戰三 |

工控資安事故的責任歸屬難釐清,複雜供應鏈導致責任歸屬難定義,因此需要明確定義各方參與者之間的責任。 |

工廠運營商、政府監理機關 |

| 挑戰四 | 工控資安技術標準碎片化,無整體性的規範,因此需協調各標準的重大差距與重疊部分。 | 政府監理機關、工控標準社群 |

| 挑戰五 |

供應鏈管理複雜,涉入大量的廠商與人員,評估風險變得困難。在工業4.0時代,協作是基礎,整體供應鏈需建立全面的管理觀。 |

資安專家、工廠運營商 |

| 挑戰六 | 工業4.0的設備、平台與框架的交互操作性低,找出跨平台與設備的資安系統是一個挑戰。 | 資安專家、工廠運營商、政府監理機關、工控標準社群、學界與研究機構 |

| 挑戰七 | 其他技術限制,如整合舊有設備或系統是最常見的技術難關。另外,工控資安工具也較稀少或昂貴。 | 資安專家、工廠運營商 |

推動工控資安心法:人才、技術、制度

綜合國際資安專家策略、國際資安標準文件及實務經驗,歸納推動工控資安的3心法做為策略,第一為人才的培訓,提升廠務內部人員的資安素養、知識及能力、第二為技術的研究與導入,第三為政策、制度或流程的建立。

策略心法一:人才的培訓,提升廠務內部人員的資安素養、知識及能力

歐洲ENISA提出工控資安推動之第一項挑戰:資安意識普遍不足與資安專家缺乏,所以我們首要需提升廠務參與人員在IT/OT的資安專業知識,並提升其資安意識。這裡的人員不只是工程師,也應涵蓋管理階層,因為工控資安防護的推行,考驗的非純然的技術導入問題,最重要的為領導力問題。若組織內政策沒有明確的定義,管理層領導力未具體的展現,資訊安全的推動及措施在組織內就不容易施展,或流於形式以應付稽核。資安意識(Cybersecurity Awareness)的培養是人才培訓的目的,有資安意識與素養 ,才會體認資安的重要,大家才會有共同的方向,為資安的提升而努力。另外人是企業安全防護體系中最脆弱的環節之一,當人疏忽時,資安風險就會產生,因此資安意識的培養,可提高人員警覺,甚至改變使用者的不安全習慣 。

策略心法二:技術的研究與導入

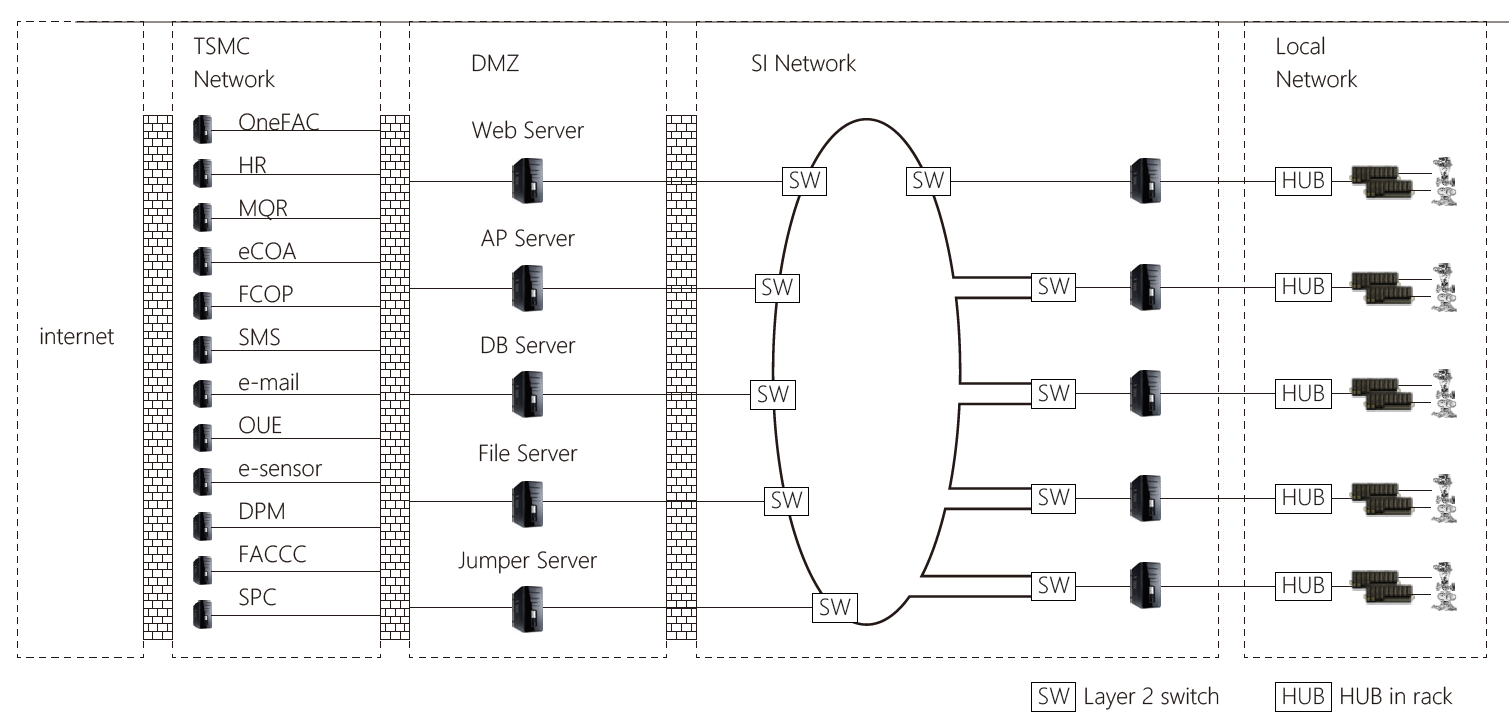

工控資安技術方案的導入是強化廠務安全防護的要點,一般來說,各種實體安全與網路安全防護技術會以國際標準IEC 62443的模型來進行規畫及建置,廠務即參照IEC 62443普渡模型,將廠務網段以網路規畫方式切成TSMC Network(公司IT單位管轄的上層網路區段)、DMZ(非軍事區域Demilitarized Zone,以防火牆構成,作為廠務內網及公司網路間的緩衝區域,用以保護廠務內網的設備)、SI Network(位於廠務內網,為廠務系統進行整合的網路區段) 、Local Network(亦位於廠務內網,為控制器與現場設備所在的網域),讓各層的風險容易控於該網段內,而不易跨區遭受駭客入侵或病毒交叉傳播→圖2。

圖2、廠務網段架構

各層分區亦需進行資安風險評估,並導入適合的資安防護機制,如DMZ防火牆機制,用來管控廠務內外的通訊 ,廠務已從黑名單管控方式,轉向以白名單方式限制

IP/Port的雙向通訊行為,持續逐月的縮減通行清單,讓各種已知資安攻擊不再輕易竄入廠務內部網路。限制TSMC Network與DMZ間的遠端連線,強制關閉不安全Remote Desktop Protocol(RDP)或Virtual Network Computing

(VNC)等遠端連線工具,導入安全遠端存取機制iJump,讓TSMC Network與DMZ間的遠端存取在監控下使用,以防止有心人士利用RDP連線穿透DMZ防護,輕易從公司網路登入到廠務內部主機進行未授權行為。DMZ至SI Network的實體位置,即CUP與IO Room導入實體安全機制,如通關機、CCTV監控系統、刷卡機,以監管進出人員的行為,亦有嚇阻資安違法行為發生的效果。位於DMZ與SI Net

-work的電腦執行修補程式(Patch)管理及安裝防毒軟體,實現端點主機的病毒入侵防護;而今年將導入的AWL應用程式白名單機制,不僅防護效果高於防毒軟體,也可一併解決部分End of Service(EOS)電腦與Patch安裝失敗的問題 。在SI Network建立隔水艙機制,以Layer 2 Switch控制各子系統間的安全連線。Local Network的現場監控主機設置存取控制機制,無台積廠務識別證進行刷卡認證,則無法使用該系統,防止無人看管的電腦有不合規的使用。

以上技術均為廠務已導入的資安機制,然而這些機制對於廠務SI & Local Network中的某些設備,如無法進行Windows Patch之電腦、HMI、控制器及網路設備仍無法有效監控與防護,因此今年從18廠新廠設計為起點,將循序導入工控網路入侵偵測系統Intrusion Detection System (IDS),給予廠務內網一對監控的雙眼,以找出任何可疑的工控資安風險與未知的入侵行為。最後,從整體的觀點來看,系統化資產盤點與戰情看板是廠務資安防護的關鍵建設,今年亦將進行導入,藉此可通盤掌握廠務的整體資安態勢。

策略心法三:政策、制度或流程的建立

政策、制度或流程的建立是未來廠務資安持續維持的要點。建立資安政策、制度或流程讓組織管理有明確的管理程序可以依循,例如廠務與IA内稽/ITSP資訊安全處合作制定廠務專屬帳號/密碼管理制度、TSMC網路/FAC內網新設備入廠管理SOP、資產盤點管理辦法、網路設備組態管理規範等制度,明確定義廠務特有的資訊安全之要求及規定、權責及分工、廠務人員應負的一般性及特定的資訊安全責任。此廠務資訊安全規範,亦須定期進行評估,以反映台積電資訊安全政策、管理、技術之最新狀況,確保資訊安全之實務作業可確實遵守資訊安全政策,以及確保資訊安全實務作業之可行性及有效性。而資訊安全政策、制度或流程評估作業,則可商請資訊安全處進行資訊安全政策執行成果之滲透測試或評估,確認相關人員是否遵守資訊安全政策、規範及有關安全規定。

資安盲點與進階策略

目前廠務各網段的資安防護措施與制度均進行建置、推動或持續改善中,為何要持續改善呢?以防火牆為例,許多企業誤認為花錢買了防火牆硬體,建置了DMZ後內網就安全了,其實不然,殊不知最大的考驗的是持續的白名單分析與規劃,所以未來廠務資安的推動仍須公司IT與廠務的合作,持續的精進才能杜絕每天變化精進的駭客行為與病毒攻擊。

另一個資安風險降低的進階策略則是決戰於台積電廠務之外,也就是「設備源頭資安檢測」。目前廠務設備進廠前須填寫無病毒證明,並進行掃毒。無病毒證明是一種廠商對設備作業系統資安的自我宣告,掃毒則是對作業系統內病毒的偵測與清毒。然而廠務設備還可以進行進階的資安確認,採購時明訂需求,由設備製造/銷售廠商自行與第三方資安實驗室合作,依台灣或國際的國家資安檢測標準,如經濟部工業局或NCC發布的特定性IoT/OT檢測標準 ,或國際上的通用標準(美國國家標準UL-2900及國際工控資安標準IEC 62443)執行資安評估,檢測範圍依標準則可涵蓋作業系統、網路、原碼、韌體、硬體等方向,最後由第三方資安實驗室出具檢測報告,確定安全無疑後才出貨 ,可降低資安攻擊的機率。

所以,從設備製造的源頭做起資安檢測,會更有效降低工控電腦與設備裝置的資安疑慮,直接督促製造商在產品的設計/開發階段便做好設備的安全規畫,做到Privacy by Design與Security by Design,把資安納為開發的DNA 。

結論

資訊安全不是單靠技術就能完備,它是一個以技術為輔的管理與領導力議題,需由上而下進行推動,且對所有人員、流程和技術要制訂規範來遵循。本文考量台積電在資安政策的規範、廠務環境/設備的特殊性,結合國內外資安趨勢與規範文獻,彙整出廠務推動工控資安心法:

- 人才培訓,提升廠務內部人員資安素養、知識及能力;

- 技術的研究與導入;

- 政策、制度或流程的建立。

並提出可能的資安盲點:資安需持續精進才能有效防護。另外,進階策略則是決戰於台積電廠務之外,也就是要求廠商「設備源頭資安檢測」,降低廠務遭受資安攻擊的機率。本文針對可能的風險議題和管控作為,提出已建置與將建置的可行強化建議,作為推動廠務資安管控與防護的參考。

參考文獻

- The Global Competitiveness Report, World Economic Forum, 2019.

- Internet Security Threat Report, Symantec, 2019.

- 什麼是零時差漏洞,資安趨勢部落格 https://blog.trendmicro.com.tw/?p=62238,%202019

- Honeywell警告USB仍為造成工控系統中毒之重要威脅, TWCERT /CC, 2017.

- 什麼是社交工程陷阱/詐騙?, 資安趨勢部落格https://blog.trendmicro.com.tw/?p=101,2019.

- 認識 APT-進階持續性滲透攻擊,資安趨勢部落格https://blog.trendmicro.com.tw/?p=986,%202012

- 什麼是魚叉式網路釣魚, 資安趨勢部落格https://blog.trendmicro.com.tw/?p=15888,2016.

- 《APT攻擊/威脅 》水坑攻擊: 不是去攻擊目標,而是去埋伏在目標必經之路, 資安趨勢部落格https://blog.trendmicro.com.tw/?p=4350,2013.

- 阻斷服務攻擊, https://zh.wikipedia.org/wiki/阻斷服務攻擊

- 智慧工廠6大潛在資安危機, https://secbuzzer.co/post/153,2019.

- Sridhar Muppidi and Koos Lodewijkx, AI and Cybersecurity, Session ID: SP02-T07, RSA conference 2018, 2018.

- 水電行業工控網絡安全研究報告, 中國工業互聯網安全應急響應中心, 2019。

- Seven Steps to Effectively Defend Industrial Control Systems, ICS-CERT, 2015.

- Zero Day Initiative(ZDI)漏洞懸賞計畫, https://www.zerodayinitiative.com/

- NCCIC/ICS-CERT Industrial Control Systems Assessment Summary Report, ICS-CERT, 2015.

- Industry 4.0 Cybersecurity: Challenges & Recommendations, ENISA, 2019.

留言(0)